L’usurpation d’identité est un phénomène qui traverse les âges et les générations.

Cela consiste à voler et à utiliser l’identité ou les informations de quelqu’un sans son accord pour réaliser des actions frauduleuses. Cette technique a toujours été utilisée et continue malheureusement de se développer année après année depuis l’émergence d’Internet.

Sommaire :

- Rappel des vols d’identification

- Rappel du phishing/social engineering

- Particuliers et professionnels, les différentes formes de l’usurpation d’identité

- Comment savoir si on usurpe notre identité ?

- Comment se protéger et quoi faire en cas d’usurpation d’identité ?

- Greenbadg contre l’usurpation d’identité

1) Rappel des vols d’identification

Comme vu dans un précédent blog sur le vol d’identifiants et de mot de passe, on sait que depuis quelques années, le vol d’identifiant et de mot de passe est de plus en plus fréquent avec une hausse de 65 % soit plus de 24 milliards de données volées.

Nous avions également vu les techniques des hackers afin de récolter ces données et nous allons nous pencher sur une de ces techniques, le phishing.

2) Rappel du phishing/social engineering

Pour rappel, le phishing est l’une des méthodes les plus répandues pour obtenir vos données personnelles.

Lors d’une attaque, la personne va vous envoyer un mail, un sms… En se faisant passer pour quelqu’un d’autre. Cela peut être un proche, une société, un organisme…

qui vous incite à cliquer sur un lien en vous faisant croire que vous avez gagné quelque chose, que vous devez vite mettre à jour des informations…

Cette technique se rapproche du social Engineering.

Lorsque vous cliquez sur le lien, il est généralement trop tard et la personne à accès à vos données personnelles.

En cas de phishing ou de social Engineering, il y a plusieurs conséquences, mais la plus courante est que vos données vont rester entre les mains du hacker et que celui-ci va dans un premier temps prendre votre argent ou vos données et dans un second temps soutirer des informations ou de l’argent à votre entourage personnel comme professionnel.

3) Particuliers et professionnels, les différentes formes de l’usurpation d’identité

À moins d’investir de son temps ou d’investir des ressources pour vous protéger contre le vol de données et donc d’une possible usurpation d’identité, les particuliers comme les professionnels sont des cibles faciles surtout grâce au phishing.

En effet, même si une entreprise est sécurisée, rien n’empêche un hacker de voler les données d’un particulier travaillant au sein de l’entreprise et de les utiliser afin de toucher celle-ci.

C’est pour cela que nous allons voir ensemble les différentes formes que peut prendre la fraude à l’identité.

a) La fraude aux faux fournisseurs :

L’entreprise reçoit un email d’un fournisseur qui lui indique que ses coordonnées bancaires ont changé. L’entreprise en prend compte pour les prochaines factures et les paiements sont donc réalisés sur le nouveau compte bancaire. Le temps que le fournisseur réel et l’entreprise s’aperçoivent de la fraude, des sommes importantes ont été extorquées.

b) La fraude aux faux clients :

Comme pour la fraude aux faux fournisseurs, le fraudeur usurpe l’identité d’un client et signale un changement d’adresse ou de coordonnées bancaires. La fraude au faux client peut détourner aussi bien des fonds que des marchandises : en signalant un changement d’adresse ou en envoyant un faux transporteur, le fraudeur peut dérober d’importantes quantités de matériel.

c) L’arnaque au président :

Le fraudeur identifie un membre avec une position à responsabilité, voire le président lui-même et usurpe son identité. Le fraudeur, au nom du supérieur hiérarchique, demande un virement urgent et immédiat vers un compte encore inconnu. Une fois le virement effectué, les fonds disparaissent évidemment pour toujours.

d) La fraude documentaire :

Si la technique n’est pas nouvelle, elle est devenue presque indétectable avec les progrès numériques. Le pirate falsifie des documents officiels : documents d’identité de membres décisionnaires de l’entreprise, factures, ou encore vol de documents utilisés à des fins frauduleuses. Ces éléments sont ensuite utilisés pour piéger des membres de l’entreprise ou extorquer des fonds, de la marchandise ou encore des informations à une entreprise tierce.

e) Le deepfake:

Grâce à une intelligence artificielle, le fraudeur peut imiter la voix et le visage d’une personne connue comme le président de l’entreprise par exemple et se faire passer pour lui. La victime a très peu de chances de s’apercevoir qu’elle est en train d’être piégée.

f) Les autres cas :

Comme vous le savez, il existe énormément d’autres méthodes pour usurper votre identité et l’utiliser contre vos tiers. Cela peut être des sms vous demandant d’actualiser certaines choses ou de cliquer pour voir où est rendu votre colis que vous n’avez jamais acheté.

Cela peut être également des coups de téléphone vous indiquant des procédures à suivre.

Les cas juste au-dessus sont les cas les plus courants et les plus utilisés, car ce sont ceux qui rapportent le plus.

La fraude aux faux fournisseurs est par exemple citée à 46 % des répondants à l’enquête Euler-Hermes sur les arnaques avec usurpation d’identité.

L’arnaque au faux président a 47 % et l’arnaque aux faux clients à 25 %.

4) Comment savoir si on usurpe notre identité ?

Maintenant, que nous connaissons les différents types de fraudes, il faut évoquer ces formes et savoir si nous nous sommes fait usurper ou non.

Comme vu précédemment, ces méthodes ont un point commun. C’est que la plupart des personnes ne se rendent pas compte qu’elles ont été usurpées.

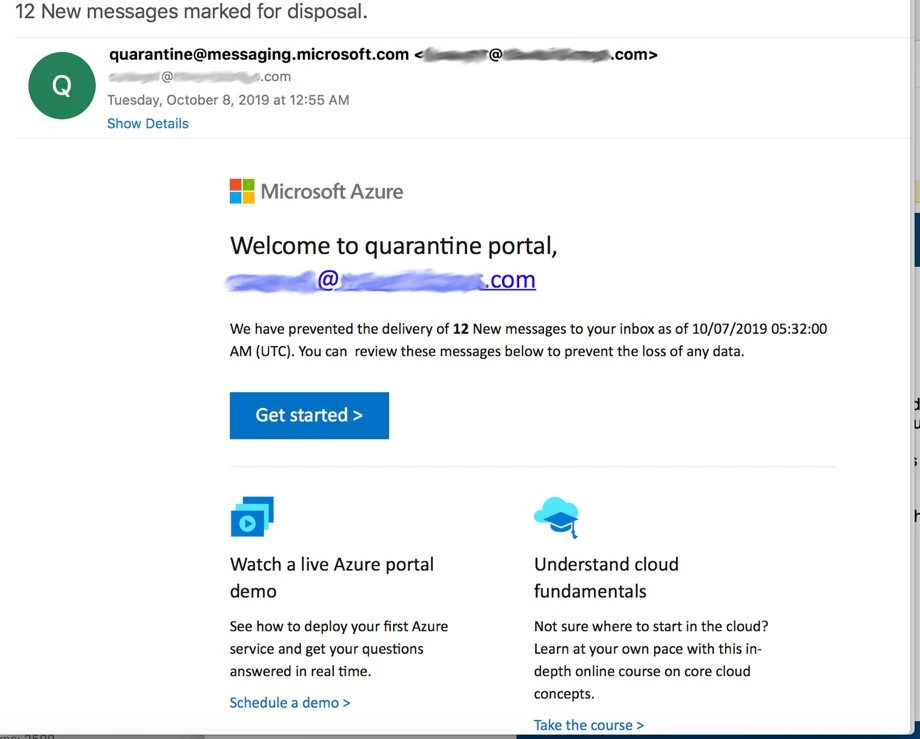

Une autre stratégie utilisée pour l’usurpation du nom consiste à utiliser une adresse email en lieu et place du nom affiché. L’utilisateur ne pense ainsi pas à regarder la véritable adresse email de l’expéditeur, et l’email paraît ainsi d’autant plus légitime. Dans l’exemple ci-dessus, le hacker utilise une adresse email Microsoft comme nom.

De plus, d’après une étude de Verizon, les utilisateurs sur mobiles sont plus vulnérables face aux attaques de phishing et de spear phishing pour deux raisons :

- Ils sont moins concentrés.

- l’ergonomie des applications mobiles est plus favorable aux attaques.

Maintenant, voyons les 9 signes qui permettent de savoir si vous vous faites usurper votre identité :

a) Une activité suspecte sur vos comptes bancaires

S’il y a des opérations anormales sur vos relevés de compte bancaire, ou que votre carte bancaire se retrouve bloquée sans raison connue de votre part.

En effet, l’un des principaux objectifs de l’usurpation d’identité sur Internet est l’utilisation de vos informations bancaires pour vous dérober de l’argent. De manière générale, surveillez régulièrement l’activité de vos comptes bancaires.

b) Des prêts ou crédits contractés à votre insu

Relances inattendues d’organismes de crédit, réception de nouveaux contrats de prêt dont vous n’êtes pas client, réception de nouveaux contrats de prêt dont vous n’êtes pas à l’origine, refus de crédit alors que vous êtes solvable, demande de remboursement d’un prêt que vous n’avez pas souscrit… Ces indices doivent vous alerter que vous êtes peut-être victime d’une usurpation d’identité. Un cybercriminel a peut-être subtilisé des informations confidentielles lui permettant de contracter des prêts ou crédits en votre nom.

Contactez la Banque de France pour signaler les faits et vérifier si des prêts n’ont pas été souscrits ou si un compte bancaire n’a pas été ouvert en usurpant votre identité.

c) Des relances, amendes, condamnations inattendues

Si vous recevez des relances d’agence de recouvrement pour des infractions qui ne vous évoquent rien, des amendes non-cohérentes avec votre activité ou encore des mises en demeure et assignations en justice pour des faits que vous n’avez pas commis.

Dans le cas des amendes pour non-respect du code de la route, vérifiez attentivement les informations (date, heure, localisation…) pour être bien certain que vous n’êtes pas l’auteur des infractions qui vous sont reprochées.

d) Une activité anormale sur vos comptes en ligne

Messageries, réseaux sociaux… Vos comptes en ligne regorgent d’informations personnelles qui peuvent permettre d’usurper votre identité. Si vous n’arrivez plus à vous connecter à un ou plusieurs de vos comptes en ligne, méfiez-vous. Une fois en possession de vos identifiants de connexion, un cybercriminel peut en effet vous limiter voire bloquer l’accès à vos comptes.

Sachez qu’il est souvent possible de vérifier l’historique des connexions à vos comptes en ligne directement depuis votre espace personnel. Cela vous permettra de contrôler qu’il n’y a pas d’appareils connectés à votre compte depuis des endroits inconnus, et si vous vous apercevez de la présence d’autres appareils connectés que vous ne connaissez pas, de pouvoir supprimer leurs accès.

e) Des notifications de modifications d’informations personnelles

Certains sites et services web vous envoient une notification par email ou par SMS lorsque les informations personnelles de votre compte en ligne ont été modifiées. Ainsi, si vous recevez des notifications vous alertant de la modification de vos données ou de changement de votre mot de passe alors que vous n’en êtes pas à l’origine, méfiez-vous.

Au moindre doute, contactez immédiatement l’entité concernée pour demander plus d’informations ou signaler les faits.

f) Des alertes de connexion inhabituelles

Il peut également arriver que certains sites et services web vous envoient une notification d’alerte de connexion inhabituelle lorsque vous vous connectez à un compte via un nouvel appareil.

Veillez toujours à vérifier le contenu du message d’alerte afin de vous assurer que l’appareil, le lieu, la date et l’heure de la connexion vous soient familiers.

g) De faux profils ou comptes à votre nom

Autre cas de figure, quelqu’un peut utiliser à votre insu vos informations personnelles – nom, photos, adresse… – pour créer un compte, un profil ou un blog sous votre identité.

Pour faire une première vérification, vous pouvez taper votre nom dans un moteur de recherche afin de voir si vous n’apparaissez autrement que par le biais de votre propre activité en ligne dans les résultats proposés. Attention toutefois, si vous remarquez un compte, un profil ou un blog à votre nom que vous ne connaissez pas, vérifiez d’abord qu’il ne s’agit pas d’un homonyme avant de conclure qu’il s’agit d’une usurpation d’identité.

h) Une activité suspecte sur votre téléphone mobile

Une usurpation d’identité sur Internet peut également se manifester par une activité suspecte sur votre téléphone mobile. Appels fréquents d’un numéro que vous ne connaissez pas, réponses à des appels ou des SMS que vous n’avez jamais réalisés ou SMS d’interlocuteurs dans l’incompréhension, vous demandant qui vous êtes et que vous cessiez de les importuner

i) Des contacts incongrus

De manière générale, si des gens vous contactent spontanément à propos de sujets que vous ne comprenez pas car vous n’en n’êtes pas l’auteur, c’est qu’un cybercriminel a peut-être usurpé votre identité.

Si vous êtes confronté à ces situations, ne raccrochez pas immédiatement. En effet, il vaut mieux essayer de comprendre d’où vient le problème en questionnant l’interlocuteur, car les conséquences d’une usurpation peuvent s’avérer autrement plus importantes que la réception d’un simple mail ou SMS dérangeant.

5) Comment se protéger et que faire en cas d’usurpation d’identité ?

Vous êtes victime d’une tentative d’usurpation vous ou vous avez peur que cela vous arrive. Pas de panique, nous allons voir ensemble :

- Comment se protéger d’une tentative de phishing/usurpation ?

- Que faire en cas d’usurpation d’identité ?

a) Comment se protéger d’une tentative de phishing/usurpation ?

Il existe plusieurs astuces plus ou moins simples pour se protéger au maximum des tentatives de phishing.

Ne communiquez jamais d’informations sensibles par messagerie ou téléphone. Aucune administration ou société commerciale sérieuse ne vous demandera vos données bancaires ou vos mots de passe par message électronique ou par téléphone.

Avant de cliquer sur un lien douteux, positionnez le curseur de votre souris sur ce lien. Cela affichera alors l’adresse vers laquelle il pointe réellement afin d’en vérifier la vraisemblance de ce lien.

Vérifiez l’adresse du site qui s’affiche dans votre navigateur. Si cela ne correspond pas exactement au site concerné, c’est très certainement un site frauduleux.

En cas de doute, contactez si possible directement l’organisme concerné.

Utilisez des mots de passe différents et complexes pour chaque site et application. Cela permet d’éviter que le vol d’un de vos mots de passe ne compromette tous vos comptes personnels.

Si le site le permet, vérifiez les date et heure de dernière connexion à votre compte pour repérer si des accès illégitimes ont été réalisés.

Si le site vous le permet, activez la double authentification ou plus pour sécuriser vos accès.

Toujours vérifier la demande de l’expéditeur : si celle-ci comprend un virement bancaire ou la divulgation d’informations précieuses, après avoir procédé aux contrôles ci-dessus, la demande doit être validée auprès des autorités compétentes dans l’entreprise.

b) Que faire en cas d’usurpation d’identité ?

En cas de phishing, que faire, qui contacter, quoi supprimer … ? Il faut savoir qu’il existe plusieurs procédure que l’on peut suivre dans ces cas la :

- Au moindre doute, contactez l’organisme concerné

- Faites opposition immédiatement auprès de votre organisme bancaire ou financier en cas de doutes confirmer

- Conservez les preuves et, en particulier, le message d’hameçonnage reçu.

- Déposez plainte si vous avez des preuves d’une usurpation d’identité au commissariat de police ou à la brigade de gendarmerie dont vous dépendez. Vous pouvez également adresser votre plainte par écrit au procureur de la République du tribunal judiciaire dont vous dépendez en fournissant toutes les preuves en votre possession.

- Changez immédiatement vos mots de passe et appliquée des mots de passes compliqué pour maximiser votre sécurité

- Signalez tout message ou site douteux à Signal Spam et ne cliquez pas si vous n’êtes pas sur de ce lien

- Signalez l’adresse d’un site d’hameçonnage à Phishing Initiative : vérifiez l’adresse du site Internet qui s’affiche sur votre navigateur. Si elle ne correspond pas exactement au site concerné, vous pouvez le signaler à Phishing Initiative qui bloquera l’adresse de ce site.

6) Greenbadg contre l’usurpation d’identité

Le risque zéro n’existe pas avec les méthodes manuelles, faillibles et chronophages. Pour garantir la sécurité des données de tout le monde, Greenbadg met la sécurité de vos données ainsi que la protection de votre identité au cœur de sa solution

Comme vu dans le précédent article, le vol d’identifiant et de mot de passe, chez Greenbadg, la sécurité de vos données est au cœur de nos priorités.

Pour rappel, Greenbadg a mis en place un système MFA (Multi Factors Authentification) basé sur Deux facteurs qui permettent d’atteindre un niveau de Sécurité extrêmement performant :

- Facteur de possession : le Smartphone

- Facteur d’héritage : La comparaison faciale

Ce protocole met en œuvre la combinaison Possession + Héritage et finalise l’opération par de l’authentification visuelle garantissant un haut niveau de sécurité.

De plus, l’association avec Ariadnext qui est expert dans le domaine de l’authentification et la sécurité permet de réduire les risques au maximum.

Concernant l’identification et l’usurpation d’identité, il faut savoir que pour obtenir un greenbadg, il faut passer par un protocole qui analyse votre titre d’identité automatiquement, mais qu’ensuite une vérification manuelle est effectuée par des experts de la fraude pour vérifier tous ces éléments.

Enfin, à chaque demande d’identification ou d’information, même si une personne a vos informations, soit un facteur de connaissance, il lui faut avoir accès à votre ordinateur/téléphone… (facteur de possession) Mais aussi et surtout un facteur d’héritage tel que votre visage/empreinte/iris… Pour valider l’identification.

Si vous voulez en savoir plus sur la sécurité de vos données chez Greenbadg, rendez-vous sur l’onglet Sécurité.